Welche verbindlichen Anforderungen kommen mit dem CRA?

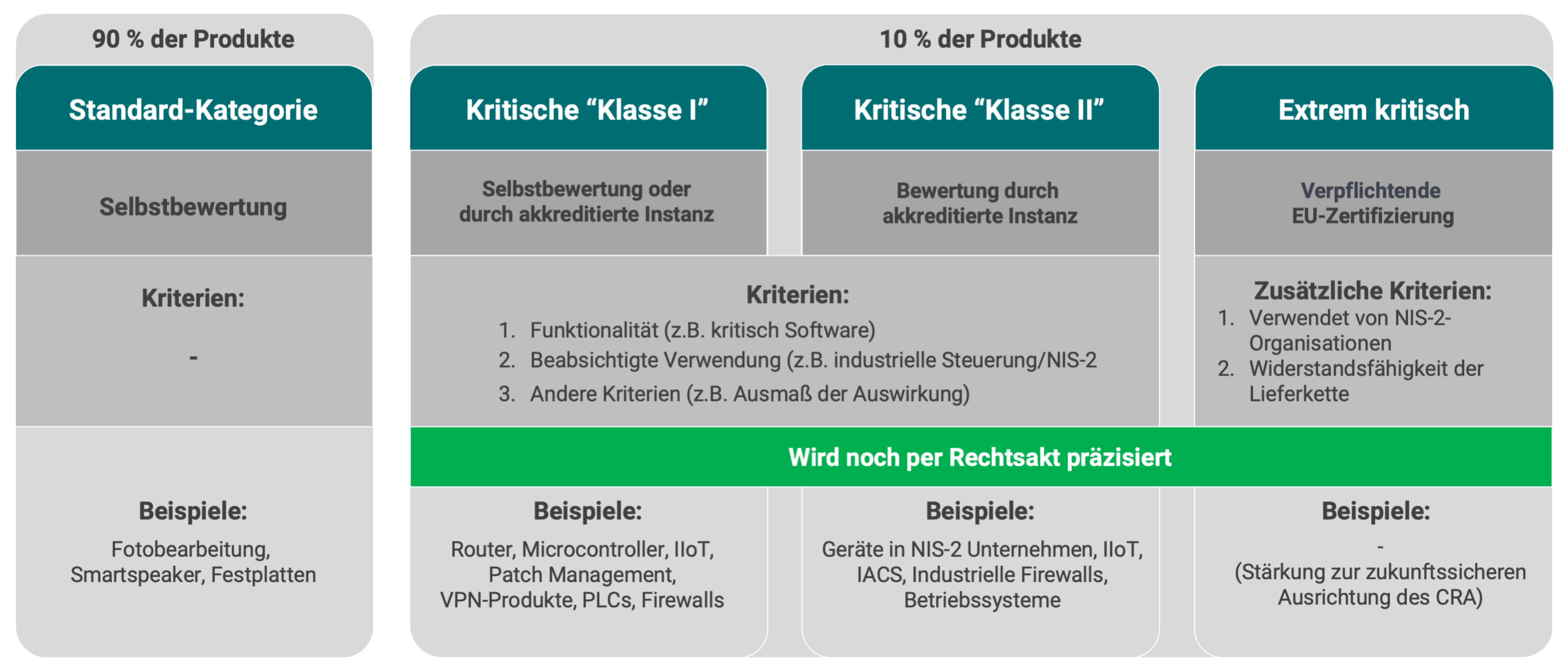

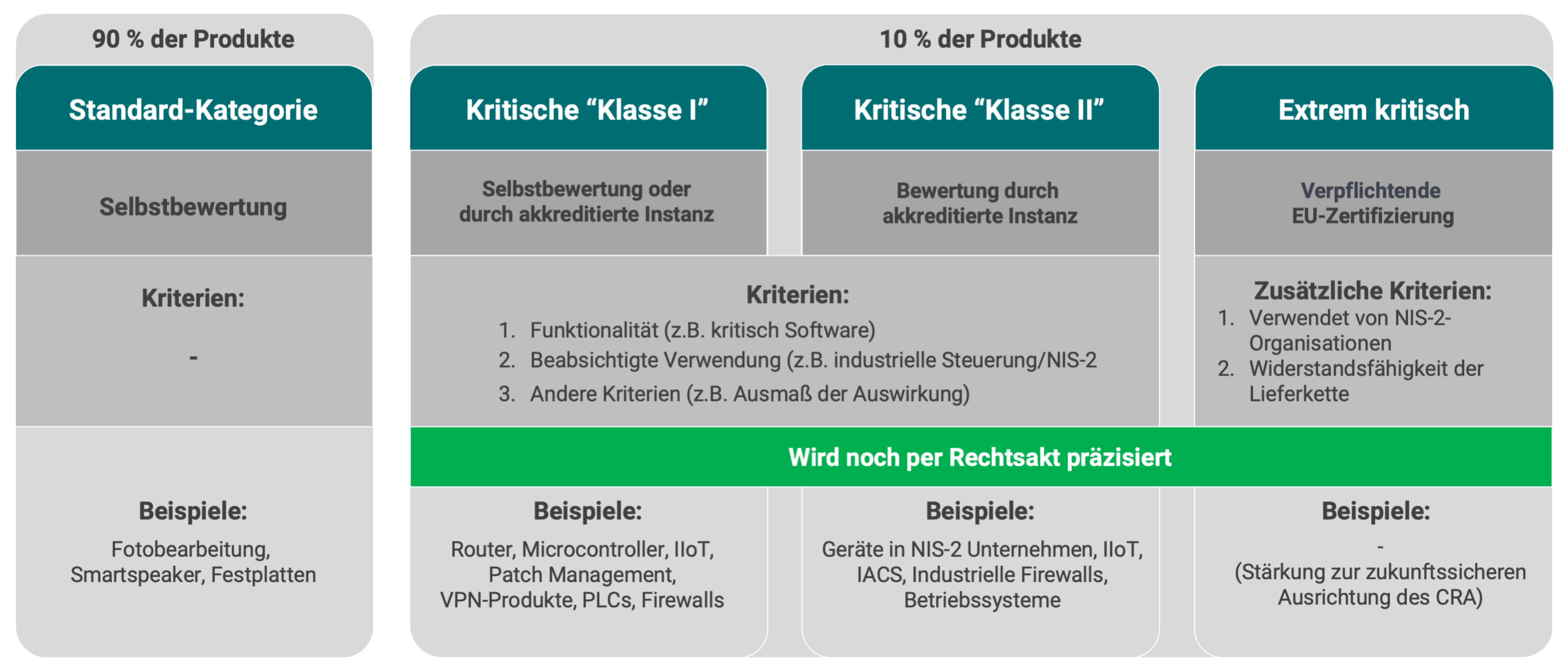

Mit dem Cyber Resilience Act werden Produkte und Anwendungen in drei Klassen kategorisiert und Unternehmen verpflichtet, bestimmten Richtlinien ihres Anwendungsbereichs zu folgen.

Standard-Kategorie: Die niedrigste Klassifizierungskategorie (auch „Default Category“ genannt) umfasst typische Consumer-Produkte wie z. B. smarte Lautsprecher, Saugroboter, Hausautomatisierungen, Multimediageräte wie z. B. Fernseher, Spielekonsolen usw. In dieser Kategorie ist eine Selbstzertifizierung möglich.

Class 1 und 2: Die beiden folgenden "kritischen" Klassen bzw. Kategorien umfassen alle Anwendungsbereiche in der Industrie und in öffentlichen Bereichen.

Zur Class 1 gehören z. B. industrielle Automatisierung oder Gebäudeautomatisierungen. Zur Class 2 gehören Systeme, die in der kritischen Infrastruktur Verwendung finden.

Class 1 und besonders Class 2 kategorisierte Systeme müssen von akkreditierten Institutionen zertifiziert werden.

Für alle drei Kategorien gilt, dass Hersteller gewährleisten müssen, dass ihre Geräte keine bekannten Sicherheitslücken aufweisen. Hersteller müssen für einen definierten Zeitraum, der je nach Produkt variieren kann, Softwareupdates zur Verfügung stellen.

Der letzte Stand bezüglich dieser Garantiefrist lag bei maximal fünf Jahren. Es ist jedoch zu beachten, dass die endgültige Dauer der Garantie von verschiedenen Faktoren abhängt.

Letztlich werden Kundenanforderungen, Marktentwicklungen und möglicherweise auch gerichtliche Entscheidungen maßgeblich darüber entscheiden, wie lange die Hersteller verpflichtet sind, Softwareupdates bereitzustellen.

Schon während der Entwicklungsphase, aber auch im restlichen Lebenszyklus des Geräts müssen kontinuierlich sicherheitsrelevante Maßnahmen bezüglich des Produkts vorgenommen werden.

Sicherheitsrelevante Vorfälle müssen vom Gerät selbst dokumentiert werden. Vorfälle und bekannt gewordene Sicherheitslücken sind vom Hersteller den verantwortlichen Behörden zu melden.

Um eine Nachvollziehbarkeit zu gewährleisten, muss dazu eine sogenannte "Software Bill of Materials" geführt werden. Diese beschreibt zu jeder Zeit die auf dem Gerät verwendeten Software-Komponenten und ermöglicht so eine versionsgenaue Zuordnung von auftretenden Sicherheitsrisiken und eventuell verursachenden Softwarekomponenten.

Was bedeutet der Cyber Resilience Act in Bezug auf bestehende Geräte?

Wie und ob sich die neuen Regelungen auch auf bestehende Produkte auswirken werden, ist derzeit noch unklar.

Was sind mögliche Konsequenzen bei Nichtumsetzung?

Unternehmen, die sich nicht an die Vorschriften des Cyber Resilience Act halten, riskieren Bußgelder von bis zu 15 Millionen Euro oder 2,5 Prozent ihres Jahresumsatzes.

Doch die Bedeutung von Cybersecurity geht über die bloße Einhaltung von Gesetzen hinaus. Ein möglicher Schaden an Produkten und dem Firmenimage durch Hackerangriffe oder Ransomware kann sich ebenfalls erheblich auf den Jahresumsatz auswirken.

Daher besteht nicht nur die Gefahr finanzieller Strafen, sondern auch ein direktes Eigeninteresse daran, die Sicherheit zu gewährleisten und mögliche negative Auswirkungen auf das Unternehmensimage zu verhindern.

Was sollten Unternehmen jetzt sofort tun, um sich vor Cyberattacken zu schützen?

Angriffe auf die IT-Infrastruktur deutscher Unternehmen und Institutionen sind ein ernsthaftes Problem. Cyberattacken lassen sich nur abwehren, wenn Unternehmen entsprechende Selbstschutzmaßnahmen ergreifen und in der Lage sind, auf Schwachstellen schnell zu reagieren.

Sowohl der NIS-2 als auch der Cyber Resilience Act geben Maßnahmen vor, deren Umsetzung für jedes Industrieunternehmen sinnvoll ist – unabhängig davon, ob NIS-2 oder CRA für das jeweilige Unternehmen verpflichtend ist.

Dazu gehören:

- Übersicht der Hardwarekomponenten und Software in der IT-Infrastruktur sowie im eigenen Produkt

- Bewertung der Software BOM und Bestandteile je nach Produktklasse

- Klassifizierung der Produkte und ggf. Zertifizierung

- Durchführung von Security Assessments in jeder Produktphase

- Sofortige Benachrichtigung über Sicherheitslücken im Produkt und im Unternehmen

- Gewährleistung der Updatefähigkeit von IT und Produkten

- Bereitstellung von zeitnahen Updates für die eigenen Produkte

- Implementierung von Security by Default

- Protokollierung sicherheitskritischer Vorfälle im Produkt

Welche Maßnahmen müssen Sie treffen?

- Durchdachte Integration von Security Features:

- Implementierung wie z. B. Secure Boot und Bereitstellung regelmäßiger Updates

- Gewährleistung von einfacher und sicherer Anwendung

- Verwendung von Standard Hardware und Software zum Schutz von Schlüsseln und Zertifikaten:

- Integration von bewährter Hardware und Software in der Build-Umgebung und im Produkt

- Sichere Produktinitialisierung:

- Einrichtung von speziellen Prozessen und sicherem Bereich in der Produktion

- Software-Lifecycle-Management und CVE-Monitoring:

- Implementierung eines umfassenden Software-Lifecycle-Managements

- Überwachung von Common Vulnerabilities and Exposures (CVE)

- Vorbereitung zur Zertifizierung von Standardprodukten

- Evaluierung der Möglichkeit einer Zertifizierung für Standardprodukte

- Vorbereitung auf potenzielle Zertifizierungsprozesse

In welchem Maß wird mein Produkt beeinflusst, wenn ich Produkte in verschiedenen Kategorien anbiete?

Die Dynamik von Gesetzen, Zielgruppen, Produktanforderungen und Bedrohungslagen erfordert eine kontinuierliche Überwachung. Daher ist eine Produkt-Auditierung durch Dritte von Anfang an zu empfehlen.

Allgemeine Anforderungen wie SBOM, CVE und Updatefähigkeit sollten im Interesse des Herstellers liegen, um auf Angriffe schnell reagieren zu können.

Einheitliche Prozesse und Technologien, unabhängig von der Produktklasse, gewährleisten Schlankheit, Effizienz und Nachvollziehbarkeit.

Bei Selbstauditierungen sollten erstellte Reports flexibel für spätere Fremdauditierungen genutzt werden können.

Die Berücksichtigung internationaler Normen ist auch ratsam bei Vertrieb außerhalb der EU.

Wie kann mich Phytec als Kunde unterstützen?

Phytec bietet umfassende Sicherheitslösungen an, um Kunden effektiv vor steigenden Bedrohungen zu schützen. Die Auswahl an Sicherheitspaketen basiert auf umfangreichen Erfahrungen und erfüllt hohe Standards in Funktionalität, Sicherheit und langfristiger Wartbarkeit.

Doch wie kann Phytec individuell dazu beitragen, die spezifischen Anforderungen seiner Kunden zu erfüllen?

- Individuelle Konfiguration: Kunden können Sicherheitspakete nach ihren Anforderungen anpassen. Diese Flexibilität ermöglicht maßgeschneiderte Lösungen.

- Fachliche Unterstützung: Neben hochwertiger Software bietet Phytec technischen Support für optimale Implementierung und Anpassung.

- Klare Strukturierung: Die Sicherheitspakete bieten eine solide Basis und ermöglichen durch kundenspezifische Anpassungen zusätzliche Flexibilität.

- Übersichtliche Tabelle: Eine klare Tabelle gibt einen Einblick in verfügbare Pakete, von Funktionen über Sicherheitsstandards bis zur flexiblen Konfiguration.

- Investition in langfristige Sicherheit: Phytec betont die Bedeutung der richtigen Sicherheitswahl für eine nachhaltige digitale Infrastruktur.

Phytec verpflichtet sich, Kunden eine solide Basis und individuelle Anpassungen zu bieten, um den Sicherheitsanforderungen jedes Unternehmens gerecht zu werden.